void login(){

int passcode1;

int passcode2;

printf("enter passcode1 : ");

scanf("%d", passcode1);

fflush(stdin);

// ha! mommy told me that 32bit is vulnerable to bruteforcing :)printf("enter passcode2 : ");

scanf("%d", passcode2);

printf("checking...\\n");

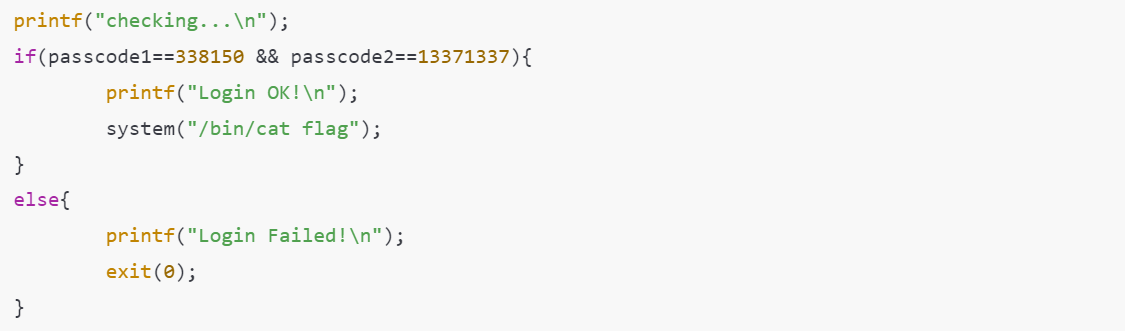

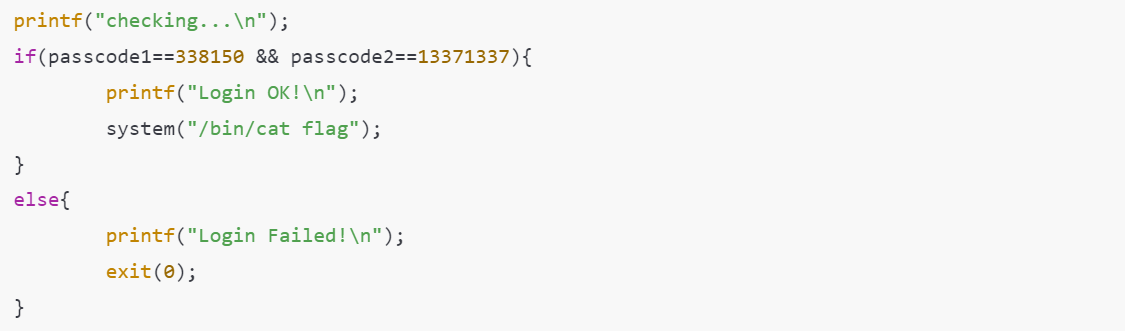

if(passcode1==338150 && passcode2==13371337){

printf("Login OK!\\n");

system("/bin/cat flag");

}

else{

printf("Login Failed!\\n");

exit(0);

}

}

void welcome(){

char name[100];

printf("enter you name : ");

scanf("%100s", name);

printf("Welcome %s!\\n", name);

}

int main(){

printf("Toddler's Secure Login System 1.0 beta.\\n");

welcome();

login();

// something after login...printf("Now I can safely trust you that you have credential :)\\n");

return 0;

}

문제의 소스코드는 위와 같다.

집중해서 본 부분이다.

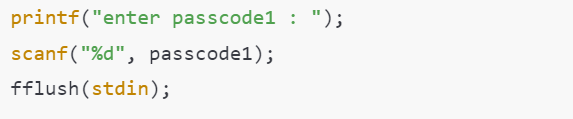

몇달전 선린인터넷 고등학교 신입생 교육때 scanf 를 배울때 예제코드는 아래와 같았다.

int a;

scanf("%d", &a)

하지만 위에서의 코드는 $가 붙어있지 않았다. 그렇게 구글링을 하여 보니

passcode 1 주소값에다 해당 데이터를 넣는 거라 했다.

그렇게 문제의 핵심 부분을 찾아낼 수 있었다.

이후 이 부분을 잘 보았는데 fflush 함수는

버퍼를 비운다...? 해서 버퍼오버플로우를 방지하는 건가 싶고 넘어갔다.

그렇다면 핵심포인트는 fflush 함수가 실행되기 전에 어떻게든 플래그를 탈취하라는 것 아닌가 싶었다

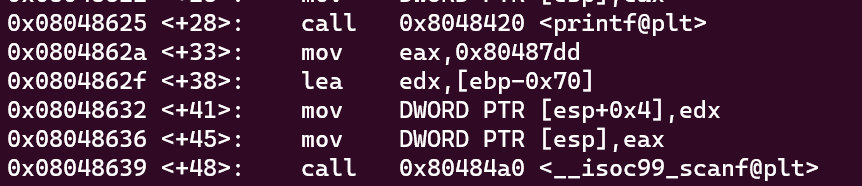

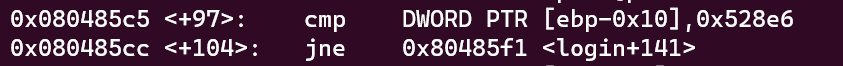

우선 offset 을 구해서 어떻게 해야 passcode1 값을 활용할 수 있는지 판단해보기로 했다. 그렇게 gdb를 열어 분석을 했다.

login 함수 부분을 뜯어보니 ebp - 0x10 으로 name 을 저장한다. 이후 welcome 함수를 뜯어보았다.